Des acteurs malveillants tentent d’exploiter deux vulnérabilités zero-day, suivies comme CVE-2024-8956 et CVE-2024-8957, dans les caméras de streaming en direct PTZ (pan-tilt-zoom), préviennent les chercheurs de GretNoise.

GreyNoise a découvert ces deux failles en enquêtant sur l’utilisation d’un exploit détecté par son outil de chasse aux menaces, Sift, alimenté par l’IA.

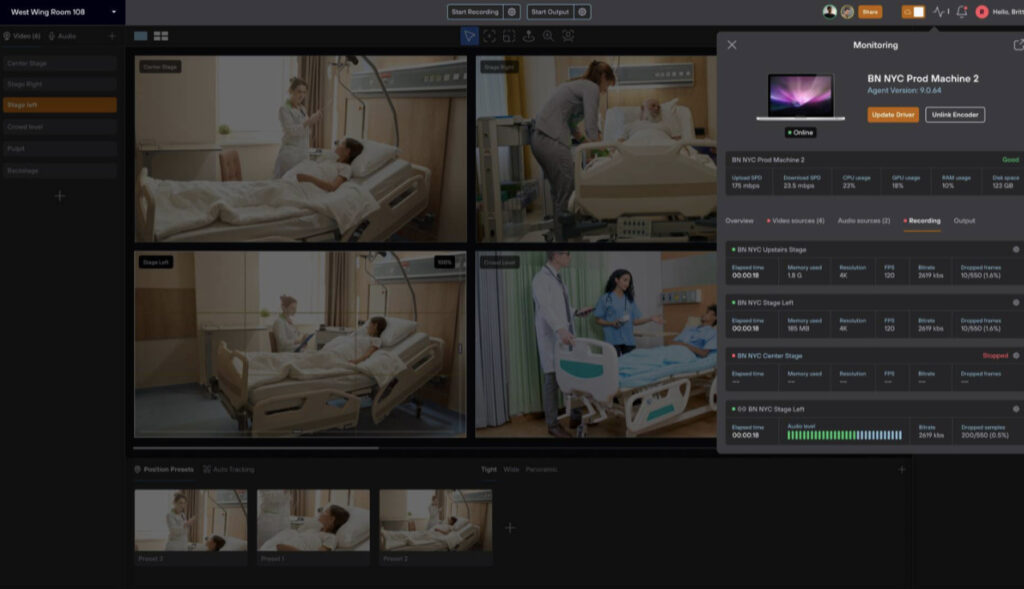

La société a identifié ces vulnérabilités zero-day dans des caméras de streaming IoT utilisées dans des opérations industrielles, dans le secteur de la santé et d’autres environnements sensibles.

L’attaquant a utilisé une reconnaissance automatisée à grande échelle pour déployer l’exploit.

GreyNoise a collaboré avec VulnCheck pour divulguer ces deux vulnérabilités de manière responsable.

« Les vulnérabilités affectent les caméras PTZ (pan-tilt-zoom) compatibles NDI de plusieurs fabricants. Les dispositifs concernés utilisent le firmware de caméra PTZ VHD < 6.3.40, présent dans les appareils de PTZOptics, Multicam Systems SAS et SMTAV Corporation, basés sur le SoC Hisilicon Hi3516A V600, V60, V61 et V63 », indique l’analyse publiée par GreyNoise. « Ces caméras, qui intègrent un serveur web permettant un accès direct via un navigateur, sont déployées dans des environnements où la fiabilité et la confidentialité sont cruciales. »

La vulnérabilité CVE-2024-8956 (score CVSS de 9.1) concerne des mécanismes d’authentification inadéquats, permettant à un attaquant d’accéder à des informations sensibles telles que les noms d’utilisateur, les hachages de mots de passe MD5 et les données de configuration.

La vulnérabilité CVE-2024-8957 (score CVSS de 7.2) est une injection de commande OS. Un attaquant pourrait utiliser cette vulnérabilité avec CVE-2024-8956 pour exécuter des commandes OS arbitraires sur les caméras affectées, lui permettant ainsi de prendre le contrôle total du système.

Un attaquant pourrait exploiter cette faille pour prendre entièrement le contrôle des dispositifs, visualiser ou altérer les flux vidéo, et compromettre des sessions sensibles telles que des réunions professionnelles ou des téléconsultations. Les caméras compromises pourraient être intégrées dans des botnets et utilisées pour réaliser des attaques par déni de service. Les attaquants peuvent également déclencher des failles pour extraire des détails réseau afin d’infiltrer des systèmes connectés, augmentant ainsi le risque de violations de données et d’attaques par ransomware. De plus, les attaquants pourraient mal configurer ou désactiver complètement les caméras, perturbant ainsi les opérations dans des environnements industriels et autres contextes sensibles.

GreyNoise a également observé un cas d’attaque utilisant wget pour télécharger un script shell afin d’accéder à un shell inverse.

« Les organisations utilisant le firmware de caméra PTZ VHD < 6.3.40, présent dans les dispositifs de PTZOptics, Multicam Systems SAS et SMTAV Corporation basés sur le SoC Hisilicon Hi3516A V600, V60, V61 et V63, doivent agir immédiatement pour patcher les vulnérabilités découvertes et sécuriser leurs systèmes. VulnCheck a alerté les fabricants concernés sur ces failles, ne recevant une réponse que de PTZOptics, qui a publié des mises à jour de firmware pour corriger ces problèmes », conclut le rapport.